Role użytkowników OpenStack w NSIS Cloud

Rola użytkownika w chmurze OpenStack to zestaw uprawnień, które regulują sposób, w jaki członkowie określonych grup wchodzą w interakcję z zasobami systemu, ich zakresem dostępu oraz możliwościami.

Ten przewodnik przedstawia w prosty sposób role OpenStack dla użytkowników maszyn wirtualnych w NSIS Cloud. Skupia się na praktycznych przypadkach użycia i często wymaganych rolach.

Co obejmuje ten artykuł?

Często używane role użytkownika

Wspólne role użytkownika

Role dla użytkowników Kubernetes

Role dla użytkowników Load Balancer

Przykłady użycia ról użytkownika

Użycie ról użytkownika podczas tworzenia poświadczeń aplikacji w Horizon

Użycie ról użytkownika podczas tworzenia poświadczeń aplikacji przez CLI

Użycie ról użytkownika podczas tworzenia nowego projektu

Użycie roli member tylko podczas tworzenia nowego użytkownika

Słownik innych ról

Wymagania wstępne

1. Konto

Potrzebujesz konta hostingowego NSIS Cloud z dostępem do Horizon: https://horizon.cloudferro.com/.

Zobacz także:

Co to jest projekt OpenStack na NSIS Cloud

2. Znajomość poleceń OpenStack

Upewnij się, że znasz następujące polecenia OpenStack:

- openstack

Podstawowe polecenie CLI służące do interakcji z usługami OpenStack. Jak zainstalować OpenStackClient dla systemu Linux na NSIS

- kubectl

Polecenie wiersza poleceń do zarządzania klastrami Kubernetes. Przykładowy artykuł:

Często używane role użytkownika

Często używane role użytkownika

- member

Zapewnia standardowy dostęp do zasobów projektu.

Informacja

Starsze wersje OpenStack mogą używać _member_. Jeśli istnieją zarówno member, jak i _member_, wybierz member.

Horizon: Project -> Overview

CLI: openstack server list, openstack project list

- observer

Dostęp tylko do odczytu do monitorowania i audytu zasobów. Nadaje się dla narzędzi stron trzecich, takich jak Prometheus lub Grafana.

Horizon: Project -> Overview

CLI: openstack server show, openstack project show

- reader

Dostęp tylko do odczytu z nieco szerszymi uprawnieniami niż observer. Idealny dla narzędzi monitorowania i analitycznych, wymagających szczegółowych danych zasobów.

Horizon: Project -> Overview

CLI: openstack server list, openstack project list

Role dla użytkowników Kubernetes

- k8s_admin

Dostęp administracyjny do zarządzania klastrami Kubernetes i zasobami.

Horizon: Kubernetes -> Clusters

CLI: kubectl create deployment, kubectl get pods

- k8s_developer

Dla developerów wdrażających aplikacje w Kubernetes.

Horizon: Kubernetes -> Workloads

CLI: kubectl create, kubectl apply

- k8s_viewer

Dostęp tylko do odczytu do monitorowania zasobów Kubernetes.

Horizon: Kubernetes -> Overview

CLI: kubectl get pods, kubectl describe pod

Role dla użytkowników Load Balancer

- load-balancer_member

Zapewnia dostęp do wdrożenia aplikacji za load balancerami.

Horizon: Network -> Load Balancers

CLI: openstack loadbalancer member create, openstack loadbalancer member list

- load-balancer_observer

Dostęp tylko do odczytu do monitorowania konfiguracji load balancerów.

Horizon: Network -> Load Balancers

CLI: openstack loadbalancer show, openstack loadbalancer stats show

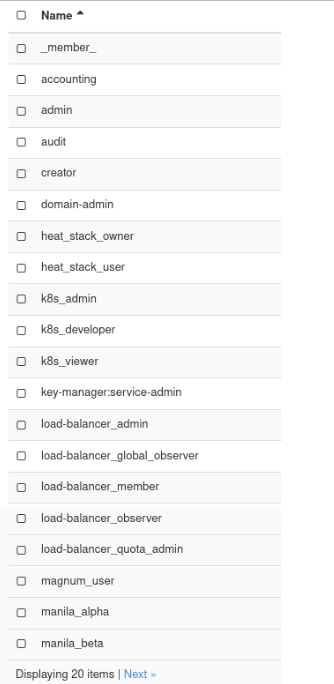

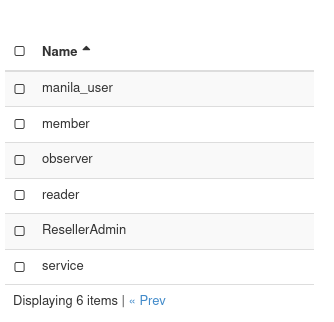

Jak wyświetlić role w Horizon

Możesz wyświetlić role w Horizon, nawigując do Identity -> Roles.

|

|

Przypisywanie wielu ról jest najlepiej wykonywane na etapie tworzenia projektu, a nie podczas etapu tworzenia użytkownika.

Przykłady użycia ról użytkownika

Poniższe artykuły, jako jeden z wielu kroków, opisują, jak przypisać rolę do nowego projektu, poświadczenia, użytkownika lub grupy.

Użycie ról użytkownika podczas tworzenia poświadczeń aplikacji w Horizon

Zwykle uzyskujesz dostęp do chmury za pomocą poświadczeń użytkownika, które mogą być poświadczeniami jednorazowymi lub dwuetapowymi. OpenStack zapewnia bardziej bezpośredni sposób uzyskania dostępu do chmury z poświadczeniami aplikacji, a ty możesz utworzyć poświadczenia z kilkoma rolami użytkownika.

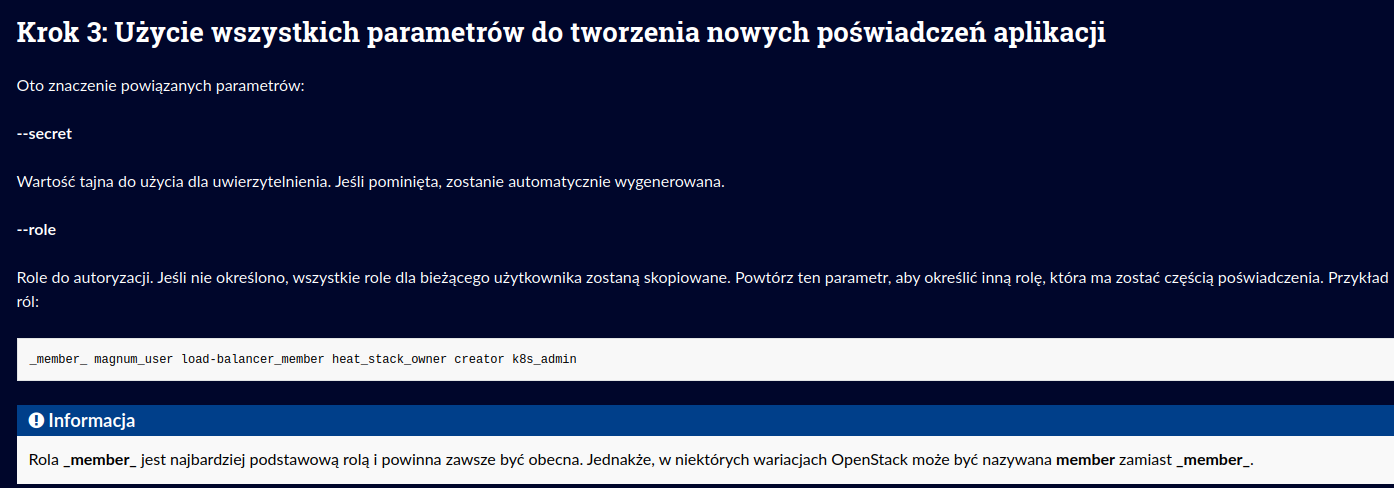

Użycie ról użytkownika podczas tworzenia poświadczeń aplikacji przez CLI

To jest główny artykuł o poświadczeniach aplikacji; w większości przypadków używa CLI:

Jak wygenerować lub użyć poświadczeń aplikacji za pośrednictwem CLI na NSIS Cloud

Oto jak określić role użytkownika za pomocą parametrów CLI:

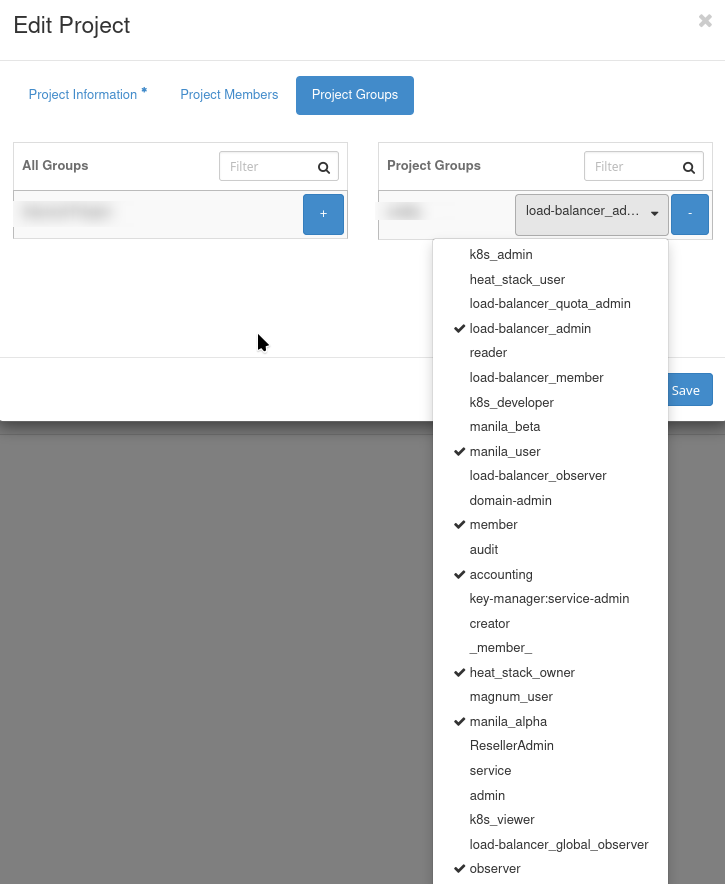

Użycie ról użytkownika podczas tworzenia nowego projektu

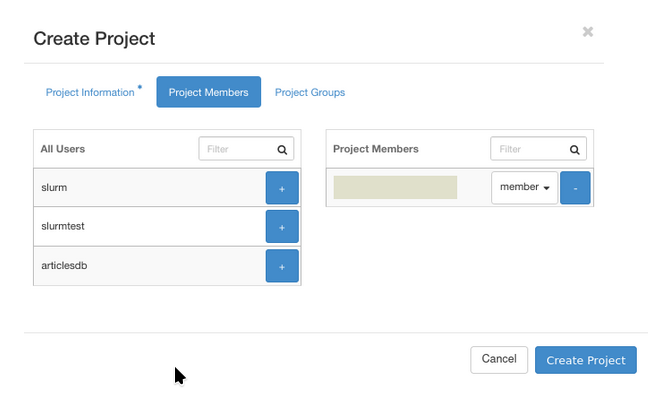

W artykule Jak utworzyć i skonfigurować nowy projekt Openstack za pomocą Horizon w chmurze NSIS Cloud używamy polecenia Project Members, aby określić, którzy użytkownicy powinni być uwzględnieni w projekcie:

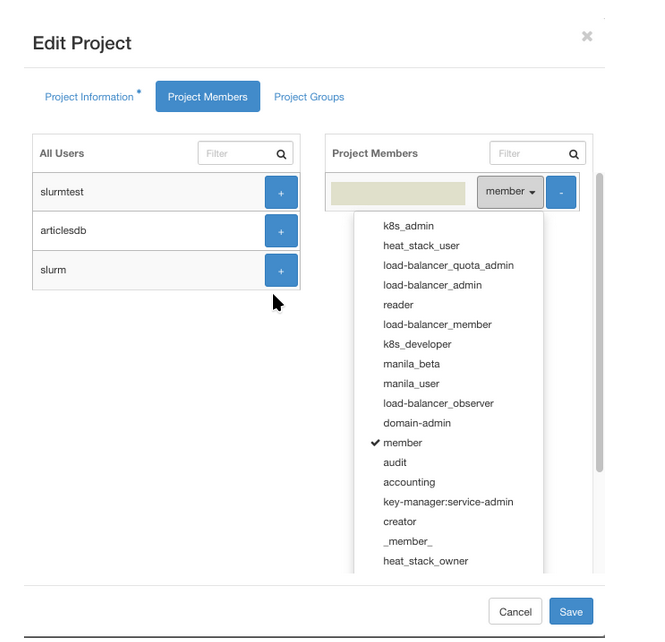

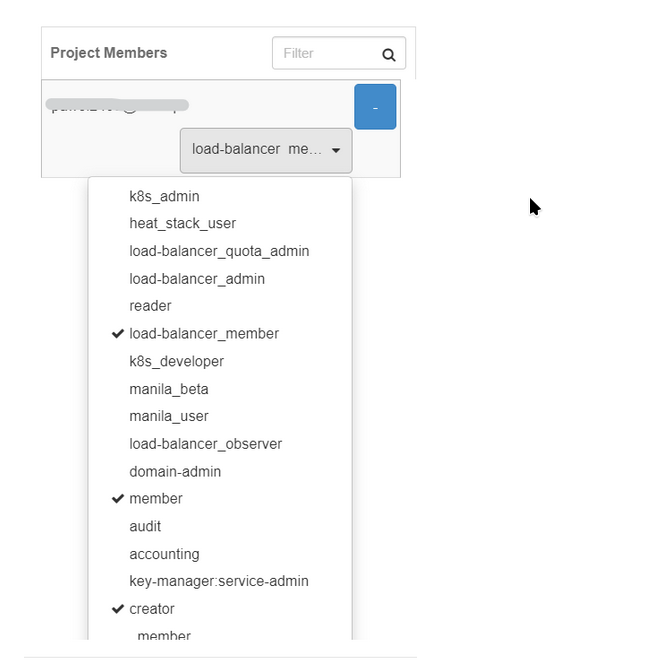

Następnie kontynuujesz, określając role dla każdego użytkownika w projekcie:

Jest możliwość nadania uprawnień wszystkim członkom projektu poprzez wybranie odpowiedniej roli z rozwijanej listy.

Informacje o instalacji Rancher RKE2 Kubernetes znajdziesz w artykule Jak zainstalować Rancher RKE2 Kubernetes na NSIS. Następnie, w 1 kroku przygotowania, tworzy się nowy projekt z następującymi rolami użytkownika:

load-balancer_member,

member oraz

creator.

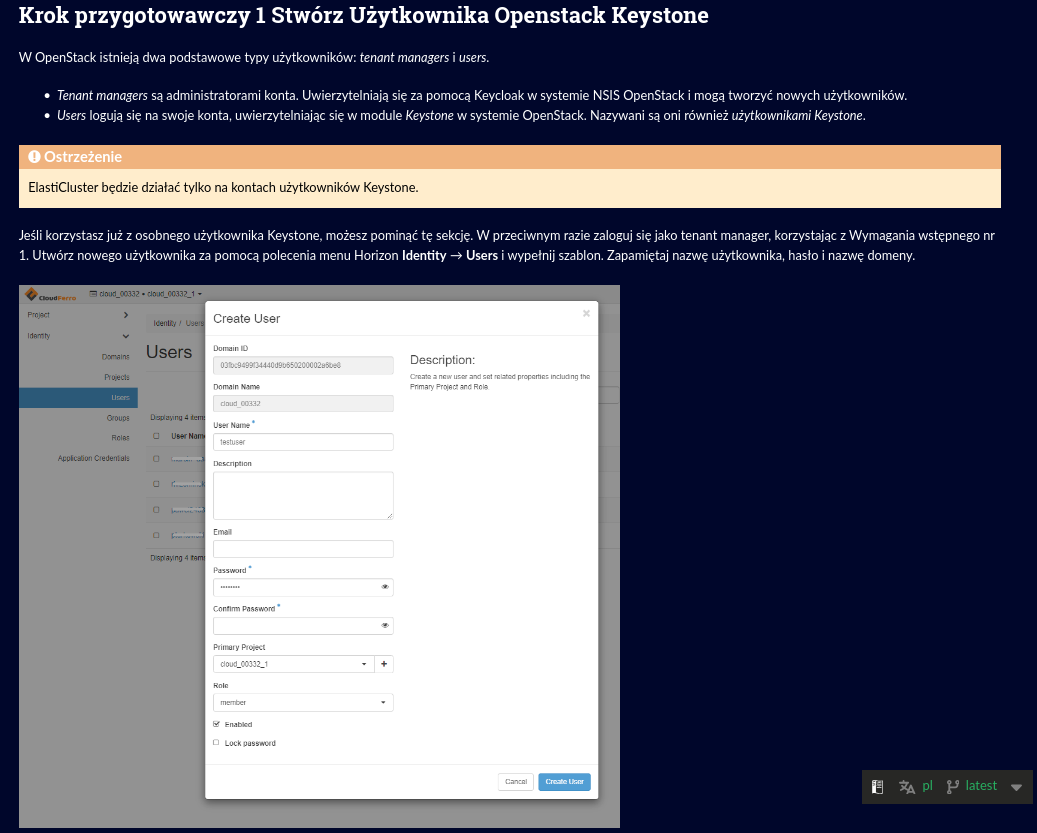

Użycie roli member tylko podczas tworzenia nowego użytkownika

W artykule SLURM najpierw tworzymy nowego użytkownika OpenStack Keystone z rolą member.

Przykładowy klaster SLURM w chmurze NSIS z ElastiCluster

Ten użytkownik może zalogować się do Horizon i używać zasobów projektu wraz z innymi użytkownikami, którzy są określeni w podobny sposób.

Słownik innych ról

- admin

Zapewnia nieograniczony dostęp do wszystkich zasobów i konfiguracji w systemie. Zwykle zarezerwowany dla superużytkowników lub administratorów.

project_admin

Zapewnia prawa administracyjne w ramach konkretnego projektu, umożliwiając użytkownikom zarządzanie zasobami, członkami i ustawieniami na poziomie projektu.

- network_admin

Skoncentrowany na zarządzaniu zasobami sieciowymi, w tym tworzeniu sieci, podsieci i routerów, a także przypisywaniu adresów IP.

- storage_admin

Oferuje pełną kontrolę nad zasobami magazynowanymi, takimi jak tworzenie, modyfikowanie i usuwanie volume i snapshotów.

- database_admin

Zaprojektowany do zarządzania zasobami bazodanowymi, w tym przydzielania, skalowania i konfiguracji kopii zapasowych.

- audit_viewer

Rola tylko do odczytu poświęcona wyświetlaniu logów, zdarzeń systemowych i śladów audytowych do celów zgodności i monitorowania.

- compute_operator

Umożliwia zarządzanie zasobami obliczeniowymi, takimi jak uruchamianie, zatrzymywanie i zmiana rozmiaru maszyn wirtualnych, ale bez uprawnień administracyjnych.

- volume_user

Umożliwia użytkownikom dołączanie i odłączanie woluminów od/do instancji oraz wykonywanie podstawowych zadań zarządzania volume.

- image_creator

Zapewnia uprawnienia do przesyłania, zarządzania i usuwania obrazów maszyn wirtualnych w repozytorium obrazów.

- security_group_manager

Skoncentrowany na zarządzaniu grupami zabezpieczeń i regułami, w tym tworzeniu i aktualizowaniu konfiguracji zapory sieciowej.

- dns_admin

Przyznaje prawa administracyjne nad strefami DNS, rekordami i konfiguracjami.

- keypair_user

Rola do zarządzania parami kluczy SSH używanymi do uwierzytelniania dostępu do maszyn wirtualnych.

- heat_stack_owner

Umożliwia użytkownikom tworzenie i zarządzanie stackami orchestracji przy użyciu szablonów Heat, w tym skalowanie i aktualizowanie stacków.

- backup_admin

Oferuje pełną kontrolę nad operacjami tworzenia kopii zapasowych, takimi jak planowanie kopii zapasowych, przywracanie danych i zarządzanie repozytoriami kopii zapasowych.

- report_viewer

Rola tylko do odczytu zapewniająca dostęp do raportów i dashboardów analitycznych bez możliwości modyfikowania danych.

- api_user

Zaprojektowany do programowego dostępu do systemu za pośrednictwem interfejsów API, umożliwiający zadania automatyzacji i integracji.

- support_role

Rola o ograniczonym dostępie dla agentów wsparcia klienta, umożliwiająca rozwiązywanie problemów bez pełnego dostępu do systemu.

- custom_role (generic)

Reprezentuje rolę zdefiniowaną przez użytkownika, dostosowaną do określonych uprawnień lub polityk organizacyjnych. Skontaktuj się z administratorami systemu w celu uzyskania szczegółów na temat jego zakresu.